Die Gefahr, die durch Malware ausgeht, ist sowohl Privatpersonen als auch den Mitarbeitern und Verantwortlichen in Unternehmen weitgehend bekannt. Doch was ist überhaupt unter Malware zu verstehen? Der Begriff Malware ist sehr weit gefasst, dabei meint man jegliche Software, die entwickelt wurde, um Schaden anzurichten. Seinen Rechner kann man auf vielen Wegen, wie zum Beispiel beim Surfen im Internet, durch Anschließen eines infizierten Datenträgers oder durch Öffnen eines E-Mail-Anhangs, infizieren. Malware, zu deutsch: Schadsoftware, ist ein Sammelbegriff über Software, deren Zweck auf die Erzielung von Schaden ausgelegt ist. Bekannte Schadprogramm-Arten sind Viren, trojanische Pferde (Trojaner), Spyware, Rootkits etc., wobei die meisten gut getarnt sind und im Hintergrund laufen. Häufig merken Betroffene gar nicht, dass ihr Rechner bzw. Netzwerk befallen ist oder sie realisieren den Befall erst, wenn mittels Malware – abhängig von Art / Funktion – eine Vielzahl von Daten ausgespäht, verschlüsselt oder zerstört worden ist.

Aus diesem Grunde sollten Unternehmen zahlreiche Maßnahmen treffen, um sich gegen Schadprogramme möglichst wirksam zu schützen. Trotz dieser Schutzmaßnahmen tauchten kürzlich vermehrt Meldungen darüber auf, dass der Verschlüsselungs-Trojaner „Locky“ ganze Systeme lahmlegen konnte.

Was ist „Locky“?

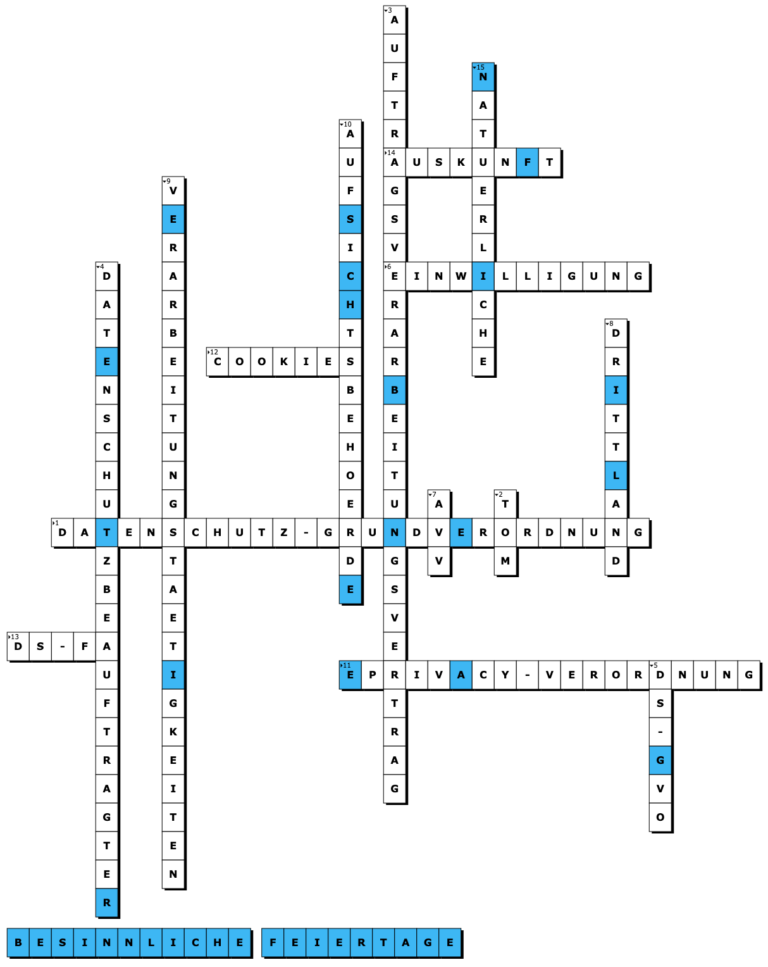

Bei dem Schadprogramm „Locky“ handelt es sich um einen Erpressungs-Trojaner, auch bekannt unter Ransomware oder Kryptotrojaner. Trojaner sind gewöhnlich, wie auf dem Bild dargestellt, als nützliche Anwendung getarnt. Im Hintergrund sollen sie allerdings eine andere Funktion erfüllen. Anders als bei „üblichen“ Trojanern läuft „Locky“ nicht dauerhaft im Hintergrund mit dem Ziel möglichst viele Informationen, wie zum Beispiel Passwörter, auszuspähen, sondern um ganze Systeme mittels Verschlüsselung lahmzulegen. Sind die Dateien verschlüsselt, erhält der Betroffene eine Lösegeldforderung, die er, laut Täter, für die Entschlüsselung begleichen soll.

Die Verschlüsselung mittels RSA-Kryptoschlüssel (2048 bit), sowie AES-Verschlüsselung und die Kreativität der Täter sorgte bereits für zahlreiche Ausfälle in Unternehmen oder anderen Einrichtungen (z. B. in Krankenhäusern). „Locky“ kann zwar mittlerweile mit Hilfe von einigen Anti-Virenprogrammen erkannt und entfernt werden. Die Entschlüsselung ist allerdings gegenwärtig Niemandem ohne Hilfe der Täter gelungen. Ein weiteres Problem ist, dass die Täter ihre Methoden ausweiten.

Zu Beginn wurden vor allem „Rechnungen“ in Form von Worddokumenten, Excel- und Zip-Dateien als Anhang in E-Mails versendet. Die große Aufregung und Sorge, die aufgrund der E-Mails entstand, nutzten die Täter aus und versendeten eine Warnung des Bundeskriminalamtes (BKA) vor dem Trojaner „Locky“ inklusive eines „BKA Locky Removal Tools“ als Anhang. Beim Öffnen dieses Tools fand der Nutzer jedoch keinen Ratgeber und auch kein Removal-Tool vor, sondern eine Schadsoftware, die sich durch das Öffnen auf dem Computer installierte. Neben den Rechnungen und den BKA-Warnungen versenden die Täter zudem „eingescannte Dokumente“ angeblich von Kollegen. „Locky“ kann nicht nur über schadhafte E-Mail-Anhänge, sondern auch über infizierte Webseiten auf ihren PC gelangen.

Kann „Locky“ auch meine Dateien verschlüsselt?

Ging es in der Vergangenheit um Verschlüsselungs-Trojaner, konnten Apple-Fans aufatmen, denn diese wurden von „Locky“ und anderen Verschlüsselungs-Trojanern verschont. Seit März 2016 ist allerdings klar, dass sich auch Apple-Nutzer vor Verschlüsselungs-Trojanern in Acht nehmen sollten, denn erstmals wurden Dateien von Mac-Nutzern verschlüsselt. Das Schadprogramm wurde „KeRanger“ genannt. Das Ziel war, ebenso wie bei „Locky“, möglichst viele Dateien zu verschlüsseln und Lösegeld für die Entschlüsselung zu verlangen.

Wie kann ich mich schützen?

Grundsätzlich sollte darauf geachtet werden, dass Anti-Malware- bzw. Anti-Virenprogramme verwendet werden und diese stets aktuell gehalten werden. Ebenso wichtig ist das Installieren aktueller Sicherheitsupdates des Betriebssystems und der Anwendungen. Technisch kann zudem, um die Risiken zu minimieren, mit Spam-Filtern vorgesorgt werden. Im Fall von „Locky“ spielt allerdings der Faktor Mensch eine große Rolle. Aus diesem Grund ist es wichtig, dass Mitarbeiter ausreichend sensibilisiert und geschult werden. Des Weiteren sollten regelmäßig Backups in ausreichender Zahl und Umfang angelegt werden, damit ein Teil der Sicherungsmedien nach dem Backup gänzlich aus dem Netz genommen werden kann. Das getrennte Lagern des Backups ist zu empfehlen, da sich „Locky“, wenn er auf einen PC gelangt, im Netzwerk ausweitet und sogar Dateien in verlinkten Cloud-Speichern verschlüsseln kann.

Ihr Rechner ist infiziert – Wie gehen Sie vor?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät dringendst von der Zahlung des Lösegeldes ab. Zwar habe es Fälle gegeben, in denen die Täter tatsächlich nach Zahlung von Bitcoins einen Schlüssel, zur Entschlüsselung der Dateien, zur Verfügung gestellt haben, jedoch könne dies nicht garantiert werden. Aus diesem Grund bleibt den meisten Betroffen nur die Möglichkeit ein Foto von der Erpressungsnachricht zu erstellen, die Verschlüsselung zur Anzeige zu bringen, den Rechner zu formatieren und ein zuvor erstelltes Backup einzuspielen.

In Hinblick auf den Datenschutz sollte, neben der Wiederherstellung der Dateien, geprüft werden, ob ausschließlich eine Verschlüsselung der Daten erfolgt oder ob sich Unbefugte sogar Zugriff zu Daten verschafft haben. Kann nicht ausgeschlossen werden, dass Unbefugte auf Informationen zugreifen konnten, so sollte geprüft werden, um welche Art der Daten es sich handelt. Gelangen personenbezogene Daten an Unbefugte, so ist die „Verantwortliche Stelle“ laut § 42 a BDSG bei sogenannten Datenpannen dazu verpflichtet, Betroffene und die Aufsichtsbehörde zu informieren. Dieser Informationspflicht muss insbesondere bei besonderen personenbezogenen Daten (z. B. Gesundheitsdaten) sowie bei personenbezogenen Daten zu Bank- und Kreditkonten und zwar UNVERZÜGLICH (ohne schuldhaftes Zögern) nachgegangen werden.